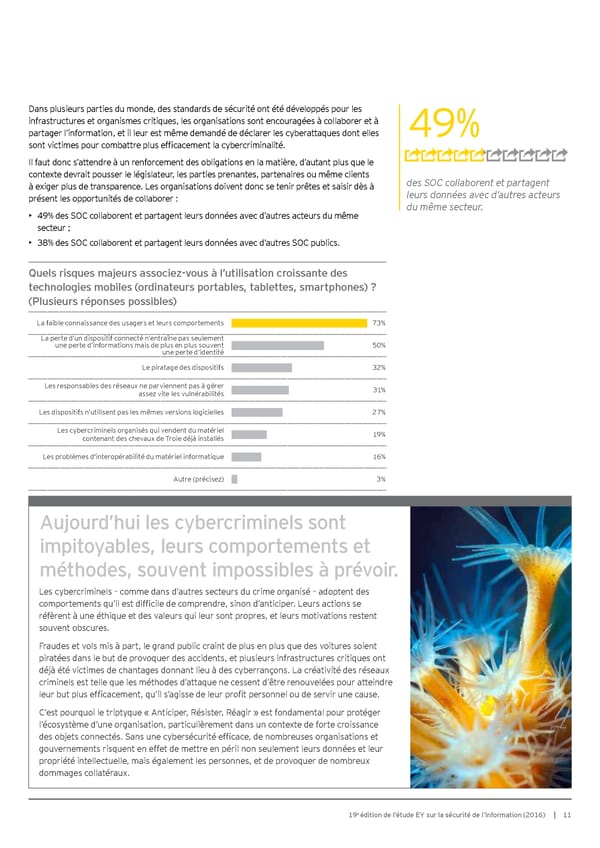

Dans plusieurs parties du monde, des standards de sécurité ont été développés pour les infrastructures et organismes critiques, les organisations sont encouragées à collaborer et à partager l’information, et il leur est même demandé de déclarer les cyberattaques dont elles 49% sont victimes pour combattre plus efficacement la cybercriminalité. Il faut donc s’attendre à un renforcement des obligations en la matière, d’autant plus que le contexte devrait pousser le législateur, les parties prenantes, partenaires ou même clients des SOC collaborent et partagent à exiger plus de transparence. Les organisations doivent donc se tenir prêtes et saisir dès à leurs données avec d’autres acteurs présent les opportunités de collaborer : du même secteur. • 49% des SOC collaborent et partagent leurs données avec d’autres acteurs du même secteur ; • 38% des SOC collaborent et partagent leurs données avec d’autres SOC publics. Quels risques majeurs associez-vous à l’utilisation croissante des technologies mobiles (ordinateurs portables, tablettes, smartphones) ? (Plusieurs réponses possibles) La faible connaissance des usagers et leurs comportements 73% La perte d’un dispositif connecté n’entraîne pas seulement une perte d’informations mais de plus en plus souvent 50% une perte d’identité Le piratage des dispositifs 32% Les responsables des réseaux ne parviennent pas à gérer 31% assez vite les vulnérabilités Les dispositifs n’utilisent pas les mêmes versions logicielles 27% Les cybercriminels organisés qui vendent du matériel 19% contenant des chevaux de Troie déjà installés Les problèmes d'interopérabilité du matériel informatique 16% Autre (précisez) 3% Aujourd’hui les cybercriminels sont impitoyables, leurs comportements et méthodes, souvent impossibles à prévoir. Les cybercriminels – comme dans d’autres secteurs du crime organisé – adoptent des comportements qu’il est difficile de comprendre, sinon d’anticiper. Leurs actions se réfèrent à une éthique et des valeurs qui leur sont propres, et leurs motivations restent souvent obscures. Fraudes et vols mis à part, le grand public craint de plus en plus que des voitures soient piratées dans le but de provoquer des accidents, et plusieurs infrastructures critiques ont déjà été victimes de chantages donnant lieu à des cyberrançons. La créativité des réseaux criminels est telle que les méthodes d’attaque ne cessent d’être renouvelées pour atteindre leur but plus efficacement, qu’il s’agisse de leur profit personnel ou de servir une cause. C’est pourquoi le triptyque « Anticiper, Résister, Réagir » est fondamental pour protéger l’écosystème d’une organisation, particulièrement dans un contexte de forte croissance des objets connectés. Sans une cybersécurité efficace, de nombreuses organisations et gouvernements risquent en effet de mettre en péril non seulement leurs données et leur propriété intellectuelle, mais également les personnes, et de provoquer de nombreux dommages collatéraux. e 19 édition de l’étude EY sur la sécurité de l’information (2016) | 11

Cap sur la cyberrésilience : anticiper, résister, réagir Page 10 Page 12

Cap sur la cyberrésilience : anticiper, résister, réagir Page 10 Page 12