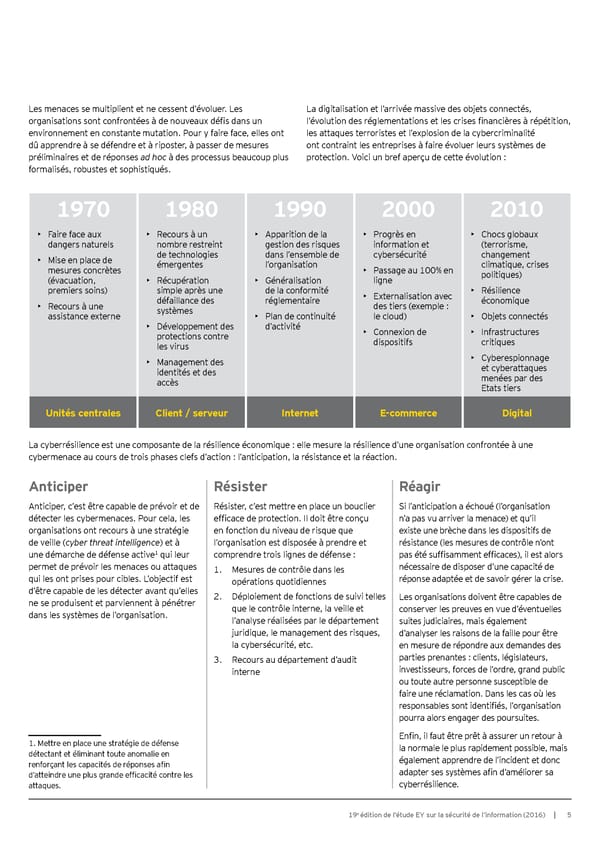

Les menaces se multiplient et ne cessent d’évoluer. Les La digitalisation et l’arrivée massive des objets connectés, organisations sont confrontées à de nouveaux défis dans un l’évolution des réglementations et les crises financières à répétition, environnement en constante mutation. Pour y faire face, elles ont les attaques terroristes et l’explosion de la cybercriminalité dû apprendre à se défendre et à riposter, à passer de mesures ont contraint les entreprises à faire évoluer leurs systèmes de préliminaires et de réponses ad hoc à des processus beaucoup plus protection. Voici un bref aperçu de cette évolution : formalisés, robustes et sophistiqués. 1970 1980 1990 2000 2010 • Faire face aux • Recours à un • Apparition de la • Progrès en • Chocs globaux dangers naturels nombre restreint gestion des risques information et (terrorisme, • Mise en place de de technologies dans l’ensemble de cybersécurité changement mesures concrètes émergentes l’organisation • Passage au 100% en climatique, crises (évacuation, • Récupération • Généralisation ligne politiques) premiers soins) simple après une de la conformité • Externalisation avec • Résilience • Recours à une défaillance des réglementaire des tiers (exemple : économique assistance externe systèmes • Plan de continuité le cloud) • Objets connectés • Développement des d’activité • Connexion de • Infrastructures protections contre dispositifs critiques les virus • Management des • Cyberespionnage identités et des et cyberattaques accès menées par des Etats tiers Unités centrales Client / serveur Internet E-commerce Digital La cyberrésilience est une composante de la résilience économique : elle mesure la résilience d’une organisation confrontée à une cybermenace au cours de trois phases clefs d’action : l’anticipation, la résistance et la réaction. Anticiper Résister Réagir Anticiper, c’est être capable de prévoir et de Résister, c’est mettre en place un bouclier Si l’anticipation a échoué (l’organisation détecter les cybermenaces. Pour cela, les efficace de protection. Il doit être conçu n’a pas vu arriver la menace) et qu’il organisations ont recours à une stratégie en fonction du niveau de risque que existe une brèche dans les dispositifs de de veille (cyber threat intelligence) et à l’organisation est disposée à prendre et résistance (les mesures de contrôle n’ont une démarche de défense active1 comprendre trois lignes de défense : pas été suffisamment efficaces), il est alors qui leur permet de prévoir les menaces ou attaques 1. Mesures de contrôle dans les nécessaire de disposer d’une capacité de qui les ont prises pour cibles. L’objectif est opérations quotidiennes réponse adaptée et de savoir gérer la crise. d’être capable de les détecter avant qu’elles 2. Déploiement de fonctions de suivi telles Les organisations doivent être capables de ne se produisent et parviennent à pénétrer que le contrôle interne, la veille et conserver les preuves en vue d’éventuelles dans les systèmes de l’organisation. l’analyse réalisées par le département suites judiciaires, mais également juridique, le management des risques, d’analyser les raisons de la faille pour être la cybersécurité, etc. en mesure de répondre aux demandes des 3. Recours au département d’audit parties prenantes : clients, législateurs, interne investisseurs, forces de l’ordre, grand public ou toute autre personne susceptible de faire une réclamation. Dans les cas où les responsables sont identifiés, l’organisation pourra alors engager des poursuites. 1. Mettre en place une stratégie de défense Enfin, il faut être prêt à assurer un retour à détectant et éliminant toute anomalie en la normale le plus rapidement possible, mais renforçant les capacités de réponses afin également apprendre de l’incident et donc d’atteindre une plus grande efficacité contre les adapter ses systèmes afin d’améliorer sa attaques. cyberrésilience. e 19 édition de l’étude EY sur la sécurité de l’information (2016) | 5

Cap sur la cyberrésilience : anticiper, résister, réagir Page 4 Page 6

Cap sur la cyberrésilience : anticiper, résister, réagir Page 4 Page 6