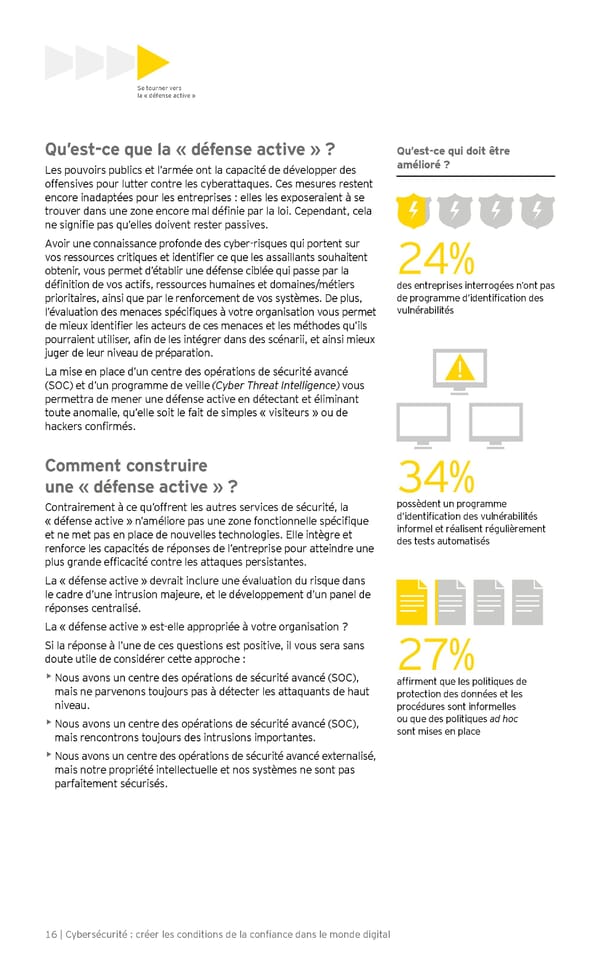

Se tourner vers la « défense active » Qu’est-ce que la « défense active » ? Qu’est-ce qui doit être Les pouvoirs publics et l’armée ont la capacité de développer des amélioré ? offensives pour lutter contre les cyberattaques. Ces mesures restent encore inadaptées pour les entreprises : elles les exposeraient à se trouver dans une zone encore mal définie par la loi. Cependant, cela ne signifie pas qu’elles doivent rester passives. Avoir une connaissance profonde des cyber-risques qui portent sur vos ressources critiques et identifier ce que les assaillants souhaitent 24% obtenir, vous permet d’établir une défense ciblée qui passe par la définition de vos actifs, ressources humaines et domaines/métiers des entreprises interrogées n’ont pas prioritaires, ainsi que par le renforcement de vos systèmes. De plus, de programme d’identification des l’évaluation des menaces spécifiques à votre organisation vous permet vulnérabilités de mieux identifier les acteurs de ces menaces et les méthodes qu’ils pourraient utiliser, afin de les intégrer dans des scénarii, et ainsi mieux juger de leur niveau de préparation. La mise en place d’un centre des opérations de sécurité avancé (SOC) et d’un programme de veille (Cyber Threat Intelligence) vous permettra de mener une défense active en détectant et éliminant toute anomalie, qu’elle soit le fait de simples « visiteurs » ou de hackers confirmés. Comment construire 34% une « défense active » ? Contrairement à ce qu’offrent les autres services de sécurité, la possèdent un programme « défense active » n’améliore pas une zone fonctionnelle spécifique d’identification des vulnérabilités et ne met pas en place de nouvelles technologies. Elle intègre et informel et réalisent régulièrement renforce les capacités de réponses de l’entreprise pour atteindre une des tests automatisés plus grande efficacité contre les attaques persistantes. La « défense active » devrait inclure une évaluation du risque dans le cadre d’une intrusion majeure, et le développement d’un panel de réponses centralisé. La « défense active » est-elle appropriée à votre organisation ? Si la réponse à l’une de ces questions est positive, il vous sera sans doute utile de considérer cette approche : 27% • Nous avons un centre des opérations de sécurité avancé (SOC), affirment que les politiques de mais ne parvenons toujours pas à détecter les attaquants de haut protection des données et les niveau. procédures sont informelles • Nous avons un centre des opérations de sécurité avancé (SOC), ou que des politiques ad hoc mais rencontrons toujours des intrusions importantes. sont mises en place • Nous avons un centre des opérations de sécurité avancé externalisé, mais notre propriété intellectuelle et nos systèmes ne sont pas parfaitement sécurisés. 16 | Cybersécurité : créer les conditions de la confiance dans le monde digital

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 17 Page 19

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 17 Page 19