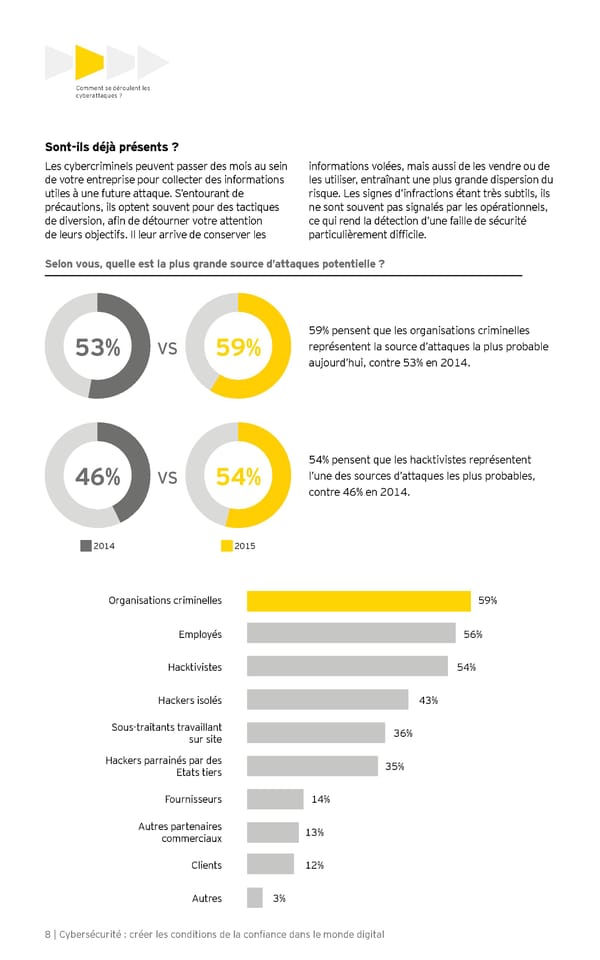

Comment se déroulent les cyberattaques ? Sont-ils déjà présents ? Les cybercriminels peuvent passer des mois au sein informations volées, mais aussi de les vendre ou de de votre entreprise pour collecter des informations les utiliser, entraînant une plus grande dispersion du utiles à une future attaque. S’entourant de risque. Les signes d’infractions étant très subtils, ils précautions, ils optent souvent pour des tactiques ne sont souvent pas signalés par les opérationnels, de diversion, afin de détourner votre attention ce qui rend la détection d’une faille de sécurité de leurs objectifs. Il leur arrive de conserver les particulièrement difficile. Selon vous, quelle est la plus grande source d’attaques potentielle ? 59% pensent que les organisations criminelles 53% VS 59% représentent la source d’attaques la plus probable aujourd’hui, contre 53% en 2014. 54% pensent que les hacktivistes représentent 46% VS 54% l’une des sources d’attaques les plus probables, contre 46% en 2014. 2014 2015 Organisations criminelles 59% Employés 56% Hacktivistes 54% Hackers isolés 43% Sous-traitants travaillant 36% sur site Hackers parrainés par des 35% Etats tiers Fournisseurs 14% Autres partenaires 13% commerciaux Clients 12% Autres 3% 8 | Cybersécurité : créer les conditions de la confiance dans le monde digital

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 9 Page 11

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 9 Page 11