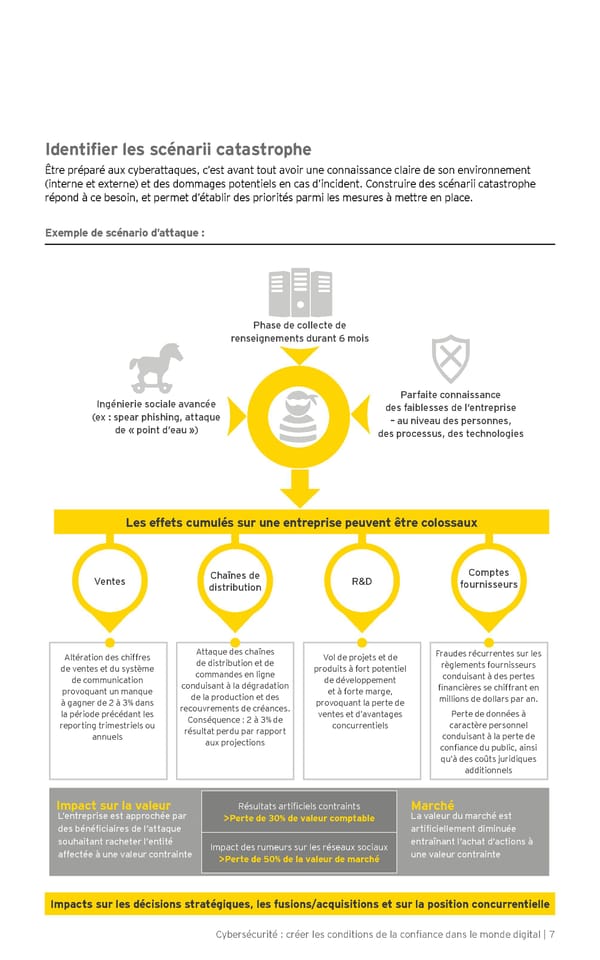

Identifier les scénarii catastrophe Être préparé aux cyberattaques, c’est avant tout avoir une connaissance claire de son environnement (interne et externe) et des dommages potentiels en cas d’incident. Construire des scénarii catastrophe répond à ce besoin, et permet d’établir des priorités parmi les mesures à mettre en place. Exemple de scénario d’attaque : Phase de collecte de renseignements durant 6 mois Ingénierie sociale avancée Parfaite connaissance (ex : spear phishing, attaque des faiblesses de l’entreprise de « point d’eau ») – au niveau des personnes, des processus, des technologies Les effets cumulés sur une entreprise peuvent être colossaux Ventes Chaînes de R&D Comptes distribution fournisseurs Altération des chiffres Attaque des chaînes Vol de projets et de Fraudes récurrentes sur les de ventes et du système de distribution et de produits à fort potentiel règlements fournisseurs de communication commandes en ligne de développement conduisant à des pertes provoquant un manque conduisant à la dégradation et à forte marge, financières se chiffrant en à gagner de 2 à 3% dans de la production et des provoquant la perte de millions de dollars par an. la période précédant les recouvrements de créances. ventes et d’avantages Perte de données à reporting trimestriels ou Conséquence : 2 à 3% de concurrentiels caractère personnel annuels résultat perdu par rapport conduisant à la perte de aux projections confiance du public, ainsi qu’à des coûts juridiques additionnels Impact sur la valeur Résultats artificiels contraints Marché L’entreprise est approchée par >Perte de 30% de valeur comptable La valeur du marché est des bénéficiaires de l’attaque artificiellement diminuée souhaitant racheter l’entité Impact des rumeurs sur les réseaux sociaux entraînant l’achat d’actions à affectée à une valeur contrainte >Perte de 50% de la valeur de marché une valeur contrainte Impacts sur les décisions stratégiques, les fusions/acquisitions et sur la position concurrentielle Cybersécurité : créer les conditions de la confiance dans le monde digital | 7

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 8 Page 10

Cybersécurité - Créer les conditions de la confiance dans le monde digital Page 8 Page 10